Obywatelu, przed cyberatakiem broń się sam

Lawinowo rośnie liczba przestępstw internetowych, których ofiarami stają się „zwykli” obywatele, a mimo to w latach 2019-2021 krajowy system cyberbezpieczeństwa pomijał tę najliczniejszą grupę użytkowników sieci, koncentrując się na wzmocnieniu ochrony instytucji i przedsiębiorstw uznawanych za kluczowe dla funkcjonowania państwa

Kontrola przeprowadzona przez NIK pokazała, że działo się tak, choć monitoring zagrożeń i analizy zlecone przez Ministra Cyfryzacji oraz Pełnomocnika Rządu do Spraw Cyberbezpieczeństwa wyraźnie wykazywały, że to właśnie oszustwa komputerowe wymierzone w osoby fizyczne dominują w internecie, zwłaszcza phishing i kradzież tożsamości.

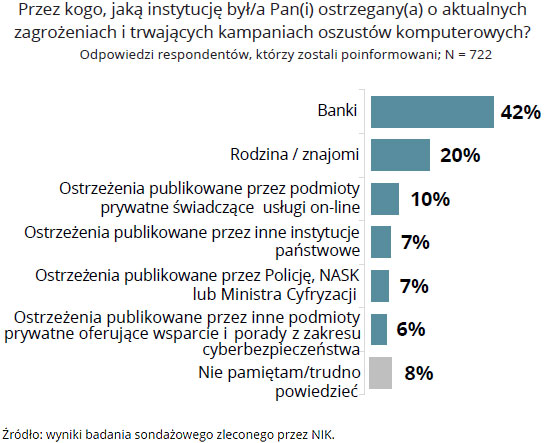

W badanym okresie na wsparcie państwa mogły więc liczyć np. urzędy, koleje czy służba zdrowia mające wyspecjalizowane służby informatyczne, gdy tymczasem indywidualni użytkownicy internetu byli pozostawieni sami sobie – bez aktualnych i pochodzących z oficjalnych źródeł informacji na temat zagrożeń oraz rekomendowanych środków ochrony. Nie docierały do nich także działania edukacyjne nierzetelnie prowadzone, zdaniem Izby, przez Ministra Cyfryzacji, co potwierdziły wyniki badania sondażowego zleconego przez NIK. Pokazały one, że użytkownicy sieci nie wiedzą co robić, ani gdzie się zgłosić, gdy staną się ofiarami ataku cyberprzestępców. Znaczna część spośród 404 ankietowanych, którzy znaleźli się w takiej sytuacji, nie zawiadomiła nawet policji, a niektórzy, mimo poniesionych strat wizerunkowych czy materialnych nie podjęli żadnych działań.

Brak reakcji na zagrożenia, w obliczu których stawali indywidualni użytkownicy internetu, Minister Cyfryzacji i Pełnomocnik Rządu do Spraw Cyberbezpieczeństwa tłumaczyli tym, że zapewnienie obywatelom bezpieczeństwa w sieci nie należy do ich obowiązków. Innego zdania jest Najwyższa Izba Kontroli. W opinii NIK taki obowiązek wynika z ustawy o Krajowym Systemie Cyberbezpieczeństwa, a także z ustawy o działach administracji rządowej, według której to właśnie Minister Cyfryzacji odpowiada za politykę państwa w zakresie ochrony danych osobowych oraz za bezpieczeństwo cyberprzestrzeni w wymiarze cywilnym.

Zastrzeżenia Izby dotyczą także zarządzania przez Ministra Cyfryzacji i Pełnomocnika Rządu do Spraw Cyberbezpieczeństwa systemem informatycznym S46. Został on stworzony m.in. po to, by umożliwić zgłaszanie i obsługę incydentów, czyli zdarzeń, które mają lub mogą mieć negatywny wpływ na cyberbezpieczeństwo. Ma także pomóc w szacowaniu ryzyka i ostrzegać o zagrożeniach. Jednak rok po uruchomieniu systemu – w marcu 2022 r. – było do niego podłączonych zaledwie 14 z około 350 podmiotów, które według Kancelarii Prezesa Rady Ministrów (KPRM) miały go tworzyć. W trakcie kontroli prowadzonej przez Izbę, KPRM dysponowała jednym i to użyczonym terminalem do obsługi systemu S46, a jego użytkownikiem był wyłącznie Dyrektor Departamentu Cyberbezpieczeństwa. Tymczasem wydatki związane z budową i uruchomieniem tego systemu wyniosły 9,8 mln zł, koszty jego utrzymania i rozwoju w 2021 r. - ok. 6,3 mln zł, na 2022 r. planowano wydatki na poziomie 9,5 mln zł, a w kolejnych latach podobne lub większe. Zdaniem NIK dotychczasowe działania Ministra Cyfryzacji oraz Pełnomocnika Rządu związane z budową i rozwojem systemu S46 stworzyły ryzyko niegospodarnego wykorzystania znacznych środków publicznych.

Nie napawają optymizmem również dane dotyczące skuteczności organów państwa w zwalczaniu przestępczości w internecie. Uczestnicy badania sondażowego zleconego przez NIK zadeklarowali, że 85% cyberataków, które zgłosili nie zostało wyjaśnionych, zakończyło się umorzeniem postępowania lub utratą środków finansowych i danych. Tylko w przypadku 2% spraw doszło do wykrycia i skazania sprawcy lub odzyskania pieniędzy. Ta niewielka skuteczność nie dziwi, jeśli weźmie się pod uwagę wyniki kontroli. W badanym okresie w policji, a także w Kancelarii Prezesa Rady Ministrów obsługującej prace Ministra Cyfryzacji i Pełnomocnika Rządu do Spraw Cyberbezpieczeństwa brakowało ludzi, pieniędzy, oprogramowania i sprzętu, co nie pozwalało na skuteczne zwalczanie i ograniczanie skutków przestępczości internetowej. Nie stworzono też jasnych procedur ani dla zgłaszających cyberatak użytkowników internetu, ani dla przyjmujących zgłoszenia policjantów. Takie wytyczne wypracowała Naukowa i Akademicka Sieć Komputerowa – Państwowy Instytut Badawczy (NASK-PIB), jednak niewielu internautów wie, że w przypadku cyberataku właśnie w tej instytucji można szukać wsparcia.

NIK przeprowadziła kontrolę w Kancelarii Prezesa Rady Ministrów, a także w Komendzie Głównej Policji oraz w NASK-PIB. Kontrolowany okres to lata 2019 -2021.

PRZESTĘPSTWO INTERNETOWE (definicja przyjęta na potrzeby kontroli)

Grupa czynów zabronionych polegających na wykorzystaniu możliwości istniejących w internecie, z dodatkowym założeniem, że czyny te nie stanowią uzupełnienia głównej metody działania przestępców - dochodzi do nich wyłącznie w cyberprzestrzeni.

KRADZIEŻ TOŻSAMOŚCI

Podszywanie się pod inną osobę poprzez wykorzystanie jej wizerunku lub danych, za pomocą których jest identyfikowana np. podczas logowania do bankowości elektronicznej czy mediów społecznościowych itp. Celem ataku jest zwykle wyrządzenie szkody majątkowej albo osobistej właścicielowi danych lub innym osobom.

PHISHING (od ang. FISHING - łowienie)

Metoda ataku polegająca na przesyłaniu smsów lub e-maili, których nadawcy podszywają się pod różne podmioty np. firmy kurierskie, organy publiczne, dostawców usług, osoby znajome adresata). Celem jest wyłudzenia numeru kart płatniczych czy danych umożliwiających logowanie do bankowości elektronicznej i w efekcie kradzież środków finansowych.

RANSOMWARE (od ang. RANSOM - okup)

Złośliwe oprogramowanie, za pomocą którego atakujący najpierw blokuje dostęp do systemu komputerowego lub uniemożliwia odczyt zapisanych w nim danych (najczęściej poprzez techniki szyfrujące), a następnie żąda od ofiary okupu za przywrócenie stanu pierwotnego.

SPOOFING (z ang. dosł. nabieranie)

Podszywanie się pod inne urządzenie lub innego użytkownika sieci, aby wykraść dane, zainstalować złośliwe oprogramowanie lub ominąć mechanizmy kontroli dostępu. W zależności od wykorzystywanego urządzenia istnieją różne rodzaje spoofingu, np. telefoniczny, który polega na podszyciu się pod czyjś numer telefonu i wykonaniu połączenia do innej osoby.

Skala przestępczości internetowej

Trwający postęp technologiczny, zmiany kulturowe i społeczne, jak również wydarzenia, takie jak pandemia COVID-19 spowodowały, że internet stał się nieodłączną częścią naszego życia prywatnego i zawodowego. Zlecone przez NIK badanie opinii publicznej, przeprowadzone w kwietniu 2022 r. na reprezentatywnej, ogólnopolskiej próbie tysiąca pełnoletnich mieszkańców Polski wykazało, że 88% z nich używa tego medium z różną częstotliwością, przy czym aż 64% spędza w internecie więcej niż godzinę każdego dnia. Codziennie lub przynajmniej kilka razy w tygodniu badani korzystają z poczty elektronicznej (74%), komunikatorów internetowych (70%) oraz bankowości elektronicznej (65%). Znaczny odsetek pytanych zadeklarował także korzystanie z platform ogłoszeniowych (76%), serwisów aukcyjnych (77%) oraz dostępnych on-line usług administracji publicznej - e-PUAP, Internetowego Konta Pacjenta czy Platformy Usług Elektronicznych ZUS (71% badanych).

Niestety tę powszechność w korzystaniu z internetu dostrzegli także przestępcy, którzy czerpią zyski z ataków hakerskich, kradzieży tożsamości, phishingu czy szantażu (ransomware). Metody oszustw zmieniają się w szybkim tempie i są coraz trudniejsze do zidentyfikowania. W efekcie przestępstwa internetowe stały się problemem społecznym i gospodarczym, mającym bezpośredni wpływ na bezpieczeństwo obywateli.

Z analiz przygotowanych dla Kancelarii Prezesa Rady Ministrów i Pełnomocnika Rządu do Spraw Cyberbezpieczeństwa wynika, że w latach 2019-2021 nastąpił wzrost liczby incydentów komputerowych, w tym w szczególności oszustw i kampanii phishingowych wymierzonych w indywidualnych użytkowników internetu. W trakcie pandemii COVID-19 policja odnotowała wzrost wykorzystania domen internetowych służących m.in. do rejestracji fałszywych sklepów internetowych, dystrybucji złośliwego oprogramowania czy też kradzieży danych osobowych

Cyberprzestępstwa zgłoszone policji w badanym okresie:

- w 2019 r. - ok. 68 tys., w tym ponad 48 tys. oszustw internetowych,

- w 2020 r. - ok. 69 tys., w tym ponad 49 tys. oszustw internetowych,

- w 2021 r. (do października) - ok. 59 tys., w tym prawie 38 tys. oszustw internetowych.

Policja zakwalifikowała jako przestępstwa:

- w 2019 r. – ok. 53 tys., w tym ponad 37 tys. jako oszustwa internetowe,

- w 2020 r. – ok. 55 tys., w tym ok. 39 tys. jako oszustwa internetowe,

- w 2021 r. (do października) – ok. 64. tys., w tym ok. 47 tys. jako oszustwa internetowe.

W 2019 r. powołano Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego CSIRT (Computer Security Incident Response Team). W jego ramach eksperci świadczą użytkownikom internetu usługi niezbędne do rozwiązywania tego typu problemów i wznowienie normalnej działalności. CSIRT NASK np. koordynuje zwłaszcza obsługę incydentów zgłaszanych przez osoby fizyczne oraz sektor finansów publicznych (m.in. organy władzy publicznej, sądy, ZUS, NFZ, przychodnie, szpitale czy muzea). W 2020 r. zespół ten zajmował się 32 incydentami zaklasyfikowanymi jako poważne, czyli takimi, których wystąpienie powoduje lub może spowodować istotne obniżenie jakości lub przerwanie ciągłości świadczenia tzw. usługi kluczowej przez m.in. instytucje administracji rządowej i samorządowej oraz przedsiębiorców z najważniejszych sektorów gospodarki.

W 2021 r. prowadzona przez CSIRT NASK i przekazywana Pełnomocnikowi Rządu analiza zgłoszeń i incydentów pozwoliła na zidentyfikowanie trendów dominujących zagrożeń:

- powtarzających się kampanii podszywających się pod serwis ogłoszeniowy OLX. Główny schemat działania sprawców polegał w tym przypadku na kontaktowaniu się (przez komunikator WhatsApp lub mailowo) z osobami, które zamieszczały ogłoszenia na portalu OLX. Fałszywi kupujący udawali zainteresowanie zakupem, a następnie przekonywali, że opłacili już produkt i w celu odebrania środków, konieczne jest wejście pod wskazany link. W rzeczywistości link kierował do fałszywej strony, wyłudzającej dane kart płatniczych lub dane do bankowości elektronicznej;

- incydenty dotyczące kradzieży danych uwierzytelniających do kont w serwisie Facebook. Scenariusz działania sprawców polegał na tworzeniu stron internetowych, na których publikowane były artykuły, których treść miała przykuć uwagę użytkowników internetu i zachęcić ich do zapoznania się z materiałem. Aby uzyskać do niego dostęp, ofiary proszone były o potwierdzenie wieku poprzez zalogowanie się do portalu Facebook i następnie były przenoszone na fałszywy panel logowania. Po podaniu danych przestępcy przejmowali konto użytkownika serwisu, które wykorzystywali do dalszego rozsyłania fałszywych wiadomości, a także do wyłudzania środków finansowych metodą „na BLIKa”;

- kampanie phishingowe podszywające się pod firmy kurierskie oraz dostawców energii elektrycznej. Wspólnym mianownikiem kampanii było wysyłanie masowo SMS-ów informujących o nierozliczonych płatnościach, trudnościach z dostarczeniem przesyłki lub namawianie do śledzenia statusu przesyłki. Potencjalne ofiary były nakłanianie do podawania danych kart płatniczych lub do instalacji złośliwego oprogramowania, które m.in. wykradało dane logowania do serwisów bankowych;

- kampanie SMS, których tłem była pandemia COVID-19. Potencjalne ofiary były informowane o wygraniu nagrody w ramach Loterii Narodowego Programu Szczepień, do której potwierdzenia niezbędne było wejście w otrzymany link i podanie danych do karty płatniczej lub bankowości elektronicznej. Drugim schematem działania były fałszywe powiadomienia o skierowaniu na kwarantannę. Treść komunikatów nakłaniała m.in. do aktualizacji aplikacji Adobe Flash Player, a w praktyce prowadziła do instalacji złośliwego oprogramowania wykradającego wrażliwe informacje z telefonów ofiar, w tym dane uwierzytelniające do bankowości mobilnej.

Mimo informacji o dominujących w cyberprzestrzeni zagrożeniach, Minister Cyfryzacji i Pełnomocnik Rządu nie widzieli konieczności podejmowania w tym zakresie jakichkolwiek działań. W efekcie bez pomocy państwa zostali indywidualni użytkownicy sieci, którym najtrudniej jest podjąć skuteczne działania zmniejszające ryzyko związane z funkcjonowaniem w internecie i ograniczające skalę strat w przypadku cyberataku. Z badania sondażowego przeprowadzonego na zlecenie NIK wynika, że przed zagrożeniami ostrzegały ich głównie banki.

Opis grafiki

Opis grafiki

W policji brakuje ludzi, sprzętu i oprogramowania

Pierwszym miejscem, w którym indywidualni użytkownicy internetu szukają pomocy po cyberataku jest policja. Kontrola przeprowadzona przez NIK pokazała jednak, że w grudniu 2021 r. w całym kraju zatrudnionych było zaledwie 305 funkcjonariuszy wyspecjalizowanych w zwalczaniu przestępczości komputerowej (0,33% wszystkich etatów w policji). Wielu policjantów nie miało nawet podstawowej wiedzy, która umożliwiłaby sprawne przyjmowanie zgłoszeń i skuteczne zabezpieczenie materiału dowodowego. Nie stworzono też jasnych procedur ani dla zgłaszających przestępstwo użytkowników internetu, ani na przyjmujących zgłoszenia funkcjonariuszy.

Kolejny problem to niedofinansowanie. Mimo potrzeb, poszczególne jednostki policji rezygnowały z zakupów sprzętu i oprogramowania, a także z inwestycji czy z organizacji szkoleń w zakresie cyberbezpieczeństwa. Na to nakładały się jeszcze problemy strukturalne i organizacyjne – wydziały do walki z cyberprzestępczością podlegały komendantom wojewódzkim (a w przypadku Warszawy - Stołecznemu) i były w praktyce niezależne od Biura do Walki z Cyberprzestępczością Komendy Głównej Policji. W reakcji na te problemy, w KGP powstał pomysł utworzenia nowej jednostki - Centralnego Biura Zwalczania Cyberprzestępczości (CBZC), która ma zintegrować wydziały terenowe i zatrudnić do końca 2025 roku 1,8 tys. odpowiedniej klasy specjalistów. W ocenie NIK to działania celowe, ale obarczone ryzykami, które mogą negatywnie wpływać na proces formowania nowej jednostki. Izba dostrzega zwłaszcza problem z zatrudnieniem tak dużej liczby specjalistów w tak krótkim czasie.

W KPRM problemy z kadrami i systemem S46

W badanym okresie do ograniczeń kadrowych i dużej rotacji pracowników dochodziło także w Departamencie Cyberbezpieczeństwa Kancelarii Premiera. Na koniec 2021 r. zatrudnionych było tam 21 osób, co jak przyznał sam Pełnomocnik Rządu utrudniało bądź wręcz uniemożliwiało rzetelne realizowanie zadań z zakresu cyberbezpieczeństwa. Mimo to, w tym samym czasie w KPRM utworzono Biuro Pełnomocnika Rządu do Spraw Cyberbezpieczeństwa, w którym do obsługi kancelaryjno-biurowej zatrudniono 17 osób. Izba zgłosiła wątpliwości dotyczące celowości funkcjonowania tego biura, zwróciła też uwagę na fakt, że jego pracownicy nie mieli specjalistycznego wykształcenia, dzięki któremu mogliby stanowić wsparcie merytoryczne.

Kolejne zidentyfikowane przez NIK ryzyko niegospodarnego wykorzystania ograniczonych zasobów KPRM dotyczyły zintegrowanego systemu zarządzania cyberbezpieczeństwem S46, za który odpowiedzialni są Minister Cyfryzacji i Pełnomocnik Rządu. Kontrola pokazała, że rok po uruchomieniu systemu nie można go było realnie wykorzystać do podnoszenia poziomu cyberbezpieczeństwa. Brakowało informacji o zgłoszonych incydentach, jak również danych z poszczególnych sektorów kluczowych. W trakcie kontroli prowadzonej przez NIK, Kancelaria Prezesa Rady Ministrów dysponowała jednym i to użyczonym terminalem do obsługi systemu S46, a jedynym użytkownikiem systemu był Dyrektor Departamentu Cyberbezpieczeństwa. W marcu 2022 r. do systemu było podłączonych zaledwie 14 z około 350 zakładanych podmiotów (KPRM zaplanowała podłączenie wszystkich 170 operatorów tzw. usług kluczowych oraz 71 zdefiniowanych dostawców usług cyfrowych, nie podała jednak terminu, w którym do tego dojdzie).

Zdaniem Pełnomocnika Rządu operatorzy usług kluczowych nie są zainteresowani podłączeniem do systemu S46. Z tego powodu KPRM przygotowała projekt nowelizacji ustawy o Krajowym Systemie Cyberbezpieczeństwa, która ma wprowadzić taki obowiązek.

Wnioski

Przeprowadzona przez NIK kontrola pokazała konieczność wprowadzenia rozwiązań systemowych, które przed skutkami działalności cyberprzestępców ochronią indywidualnych użytkowników internetu. Niezbędne jest również poszerzenie ich wiedzy na temat grożących w sieci niebezpieczeństw i miejsc, w których mogą szukać pomocy, gdy staną się ofiarą tego rodzaju przestępstw. W związku z tym, najważniejsze wnioski NIK wynikające z kontroli i propozycje działań naprawczych to:

- Uregulowanie w ustawie o krajowym systemie cyberbezpieczeństwa, tematyki bezpieczeństwa indywidualnych użytkowników Internetu.

- Przygotowanie i przedstawienie Radzie Ministrów projektów modyfikacji Strategii Cyberbezpieczeństwa Rzeczypospolitej Polskiej na lata 2019-2024 oraz Planu działań na rzecz wdrożenia Strategii Cyberbezpieczeństwa.

- Wdrożenie jednolitego modelu edukowania obywateli na temat bezpieczeństwa w sieci oraz stworzenie rozpoznawalnego, oficjalnego, państwowego serwisu, zawierającego łatwo dostępne informacje na temat zagrożeń cyberbezpieczeństwa, trwających kampanii, a także zaleceń i dobrych praktyk z zakresu „cyberhigieny”.

- Usprawnienie procesu przyjmowania zgłoszeń obywateli i instytucji w sprawie przestępstw internetowych.